关于【儿童绕口令大全】,儿童绕口令大全 5岁,今天涌涌小编给您分享一下,如果对您有所帮助别忘了关注本站哦。

内容导航:1、什么是零信任网络?这篇文章终于讲透了2、儿童绕口令大全1、什么是零信任网络?这篇文章终于讲透了

在网络监控无处不在的时代,很难确定谁是值得信任的。我们能相信互联网流量没有被监听吗?当然不能!我们既无法信任提供光纤租用的互联网服务商,也无法信任昨天在数据中心布线的合同工。“数据中心内部的系统和网络流量是可信的”这一假设是不正确的。现代的网络设计和应用模式,已经使得传统的、基于网络边界的安全防护模式逐渐失去原有的价值。因此,网络边界的安全防护一旦被突破,即使只有一台计算机被攻陷,攻击者也能够在“安全的”数据中心内部自由移动。

零信任模型旨在解决“基于网络边界建立信任”这种理念本身固有的问题。零信任模型没有基于网络位置建立信任,而是在不依赖网络传输层物理安全机制的前提下,有效地保护网络通信和业务访问。零信任模型并不是不切实际的设想,利用已经成熟的加密技术和自动化系统,这一愿景完全可以实现。

1.1 什么是零信任网络

零信任网络的概念建立在以下 5 个基本假定之上。

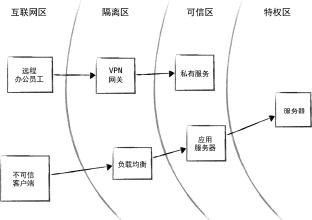

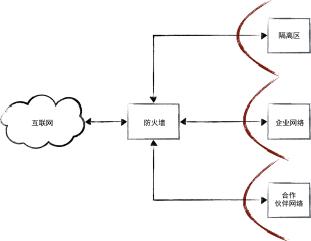

网络无时无刻不处于危险的环境中。网络中自始至终存在外部或内部威胁。网络的位置不足以决定网络的可信程度。所有的设备、用户和网络流量都应当经过认证和授权。安全策略必须是动态的,并基于尽可能多的数据源计算而来。传统的网络安全结构把不同的网络(或者单个网络的一部分)划分为不同的区域,不同区域之间使用防火墙进行隔离。每个区域都被授予某种程度的信任,它决定了哪些网络资源允许被访问。这种安全模型提供了非常强大的纵深防御能力。比如,互联网可访问的 Web 服务器等高风险的网络资源,被部署在特定的区域(一般称为“隔离区”,DMZ),该区域的网络流量被严密监控和严格控制。这是一种常见的网络安全架构,如图 1-1 所示。

图 1-1 传统的网络安全架构

零信任模型彻底改变了这种安全架构。传统的网络分区与隔离安全模型在过去发挥了积极作用,但是现在却疲于应对高级的网络攻击。传统的安全模型主要有以下缺点。

缺乏网络内部的流量检查。主机部署缺乏物理及逻辑上的灵活性。存在单点故障。需要关注的是,如果基于网络位置划分区域的需求消失了,那么对 VPN 的需求也就消失了。VPN 的作用是对用户进行身份认证并分配 IP 地址,然后建立加密的传输隧道。用户的访问流量通过隧道传输到远程网络,然后进行数据包的

解封装和路由。或许人们从来没有想过,在某种程度上,VPN 是一种不会遭人怀疑的后门。

如果网络的位置对于网络安全失去价值,那么诸如 VPN 等网络安全设备也会失去其原有的价值。当然,这也迫使我们把安全控制的实施点尽可能地前推到网络边缘,这同时也减轻了网络核心设备的安全责任。此外,大多数主流的操作系统都支持状态防火墙,交换和路由技术的进展也为在网络边缘部署高级功能创造了机会。将所有这些改变带来的收益汇集在一起,得出一个结论:是时候进行网络安全架构的范式转换了。

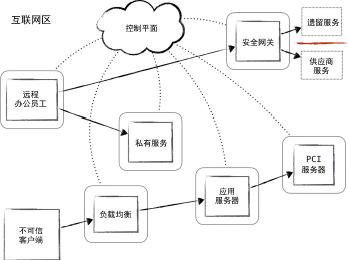

利用分布式策略实施和应用零信任原则,可以构建如图 1-2 所示的网络安全 架构。

图 1-2 零信任架构

零信任的控制平面

零信任架构的支撑系统称为控制平面,其他部分称为数据平面,数据平面由控制平面指挥和配置。访问受保护资源的请求首先经过控制平面处理,包括设备和用户的身份认证与授权。细粒度的控制策略也在这一层进行,控制平面可以基于组织中的角色、时间或设备类型进行授权。如果用户需要访问安全等级更高的资源,那么就需要执行更高强度的认证。

一旦控制平面完成检查,确定该请求具备合法的授权,它就会动态配置数据平面,接收来自该客户端(且仅限该客户端)的访问流量。此外,控制平面还能够为访问请求者和被访问的资源协调配置加密隧道的具体参数,包括一次性的临时凭证、密钥和临时端口号等。

虽然上述措施的安全强度有强弱之分,但基本的处理原则是不变的,即由一个权威的、可信的第三方基于多种输入来执行认证、授权、实时的访问控制等操作。

1.2 边界安全模型的演进

本书提到的传统安全架构通常是指“边界安全模型”。该模型的基本思想与物理世界中通过修建城墙来保护城堡一样,是通过构建层层防线来保护网络中的敏感资源。入侵者必须穿透这些防线,才能够访问敏感资源。遗憾的是,这种做法在计算机网络场景下存在根本性的缺陷,实质上无法保证敏感资源的安全性。为了充分理解这种缺陷,有必要回顾一下边界安全模型出现的原因及其发展历程。

1.2.1 管理全球 IP 地址空间

导致边界安全模型出现的原因要从互联网的 IP 地址分配开始说起。在互联网发展的早期,越来越多的网络连接在一起。在那个年代,互联网还没有大规模普及,一个网络可能是连接到互联网,也可能是与其他业务部门、公司或是某个研究机构的网络相连。当然,在任何 IP 网络中,IP 地址都必须是唯一的。如果不同网络的运营者使用了重叠的 IP 地址空间,那么他们必须花费很大的力气进行修改。如果正在连接的网络恰好是互联网,那么 IP 地址必须是全球唯一的。很显然,网络的 IP地址分配必须通过统一的协调。

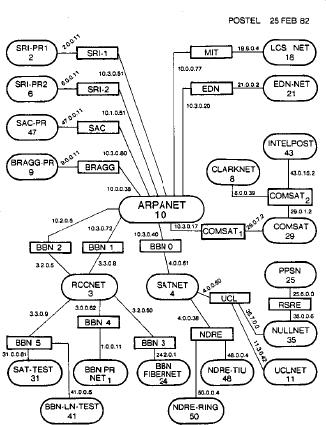

互联网号码分配机构(Internet Assigned Numbers Authority,IANA)于 1998 年正式成立,直到今天 IANA 仍然是 IP 地址分配的协调机构。在 IANA 成立之前, IP 地址分配和协调的职责是由 Jon Postel 来承担的,他绘制了如图 1-3 所示的互联网地图。Jon 是 IP 地址所有权记录的权威来源,如果你想确保自己的 IP地址是全球唯一的,那么就需要到他这里注册。在那个时代,即使网络暂时不

需要连接到互联网,也鼓励人们为其注册 IP 地址,因为说不定哪天这个网络就

图 1-3 Jon Postel 于 1982 年 2 月绘制的互联网早期地图

1.2.2 私有 IP 地址空间的诞生

20 世纪 80 年代末和 20 世纪 90 年代初,随着 IP 网络技术的应用范围越来越广,随意使用 IP 地址空间成为一个严重的问题。许多网络虽然事实上与互联网隔离,但是却有很大的 IP 地址空间需求,连接 ATM 的网络、连接大型机场航班信息显示屏的网络等,都是典型的例子。出于各种原因,这些网络的确需要与互联网隔离,

有的设备因为需要满足安全或隐私的要求而与互联网隔离(如 ATM);有的设备功能非常有限,通过网络大规模地连接起来意义不大(如机场的航班信息显示屏)。

于是,私有互联网地址分配标准——RFC 1597 诞生了,其目的是解决大量公共 IP地址空间的浪费问题。

1994 年 3 月,RFC 1597 宣布 IANA 为私有网络保留 3 个 IP 地址范围:10.0.0.0/8、 172.16.0.0/12 和 192.168.0.0/16。这样可以确保大型私有网络的地址空间不会超出分配的范围,从而减缓公共 IP 地址空间的消耗,也使得网络运营者能够在适当的时候使用非全球唯一的 IP 地址。此外,私有 IP 地址空间的使用还产生了另外一个效果,而且直到今天仍然在发挥作用——使用私有地址空间的网络更加安全,因为这些网络无法连接到其他网络,特别是连接到互联网。

在那个年代,连接到互联网的组织相对来说比较少,因此,内部网络经常使用保留的私有网络地址空间。另外,网络的安全防护措施也非常弱,甚至完全没有,因为这些网络在物理上通常位于一个组织的内部,攻击者很难接触到。

1.2.3 私有网络连接到公共网络

互联网应用的发展非常迅速,很快大多数组织都希望以某种方式出现在互联网上。电子邮件就是较早的互联网应用之一。人们希望能够发送和接收电子邮件,这就意味着他们需要一个可公开访问的邮件服务器,也意味着他们需要以某种方式连接到互联网。

私有网络中的邮件服务器一般情况下是唯一连接到互联网的服务器,它通常有两个网络接口,一个连接互联网,一个连接内部网络。通过连接到互联网的邮件服务器,私有网络内部的系统和人员就能够发送和接收互联网电子邮件。

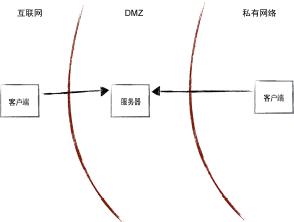

人们很快意识到,这些服务器实际上开辟了一条物理通道,把互联网和安全的私有网络连接了起来。如果攻击者攻陷其中一台服务器,那么他就能够进入私有网络,因为私有网络中的主机与连接互联网的服务器之间是连通的。因此,出于安全的考虑,需要严格检查这些服务器及其网络连接。于是,网络运营者在这些服务器的两侧部署了防火墙,用于控制网络通信,阻止潜在的攻击者从

互联网访问内部网络的主机,如图 1-4 所示。发展到这一步,边界安全模型就诞生了。内部网络变成了“安全”的网络,受到严格控制的服务器所部署的位置成为 DMZ,即隔离区。

图 1-4 互联网和私有资源都可以访问隔离区中的主机,但是私有资源的网络访问不能超出隔离区,因此不

1.2.4 NAT 的诞生

由于需要从内部网络访问的互联网资源数量快速增长,因此,给内部网络资源赋予

访问互联网的权限,要比为每个应用维护代理主机更加容易。NAT(网络地址转换)能够很好地解决这个问题。

RFC 1631 为网络设备定义了一个标准,使其能够在组织的网络边界执行 IP 地址转换。通过维护一张公共 IP/端口与私有 IP/端口的映射关系表,NAT 设备能够使私有网络中的设备访问任意的互联网资源。这种轻量级的映射关系与应用程序无关,也就是说,网络运营者不再为每个应用程序单独配置互联网连接,而只需要支持私有网络的通用互联网连接即可。

NAT 设备有一个很有趣的特性:因为 IP 地址映射关系是多对一的,所以源自互联网的连接无法访问内部的私有 IP 地址,除非事先在 NAT 设备上进行专门的配置来处理这种特殊情况。因此,NAT 设备具有与状态检测防火墙相似的特性。事实上,防火墙设备也很快开始集成 NAT 功能,这两个功能合二为一,基本上无法区分。这类设备既能支持网络的连通功能,又能支持严格的安全控制,因此很快得到广泛

应用,几乎每个组织的网络边界上都部署了防火墙设备,如图 1-5 所示。

图 1-5 简化后的典型的边界防火墙架构设计

1.2.5 现代边界安全模型

通过在内部网络和互联网之间部署防火墙/ NAT 设备,能够清晰地划分安全区域,包括组织内部的“安全”区、隔离区和不可信区域(互联网)。如果一个组织的网络需要与另一个组织的网络互连,则只需要在两个组织网络的边界处部署防火墙

/NAT 设备,这样另一个组织的网络就成为一个新的安全区域。然后,就像隔离区或安全区一样,可以在边界防火墙设备上配置特定的规则,规定不同区域之间允许或禁止哪种类型的网络流量通过。

回顾过去,可以看到很明显的进步。我们从离线/私有网络中只有个别主机能够连接互联网,发展到通过在网络边界部署安全设备来建立高度互联的网络。这种进步并不难理解,网络运营者出于各种商业目的,必须让内部网络中的服务器对互联网

敞开大门,但是他们又不想失去私有网络的安全性,而防火墙/NAT 设备能够在网络边界进行严密的安全控制,极大地降低了安全风险。

¡¶ÁãÐÅÈÎÍøÂç ÔÚ²»¿ÉÐÅÍøÂçÖй¹½¨°²È«ÏµÍ³¡·([ÃÀ],°£ÎÄ¡¤¼ª¶ûÂü£¨Evan,Gilman£©,µÀ¸ñ¡¤°Í˹£¨Doug,Barth£©)¡¾ÕªÒª ÊéÆÀ ÊÔ¶Á¡¿- ¾©¶«Í¼Êé

零信任网络 在不可信网络中构建安全系统

1.国内首部介绍零信任网络的专业技术图书。

2.内容全面丰富,是学习零信任网络不可或缺的参考资料。

3.全面解析零信任网络技术,系统介绍构建零信任网络的方方面面。

保护网络的边界安全防御措施并不如人们想象中那么牢不可破。防火墙保护之下的网络主机自身的安全防护非常弱,一旦“可信”网络中的某个主机被攻陷,那么攻击者很快就能以此为跳板,侵入数据中心。为解决传统边界安全模型固有的缺陷,本书为读者介绍了零信任模型,该模型认为整个网络无论内外都是不安全的,“可信”内网中的主机面临着与互联网上的主机相同的安全威胁。

作者埃文·吉尔曼(Evan Gilman)和道格·巴特(Doug Barth)揭示了零信任模型如何聚焦于构建覆盖全网的强认证和加密系统,如何实现动态访问控制并保持系统运营的敏捷性。通过阅读学习本书,读者可以掌握零信任网络的体系架构,并学会如何利用现有的技术逐步构建一个零信任网络。

2、儿童绕口令大全

儿童绕口令大全

1、《捉兔》

一位爷爷他姓顾,

上街打醋又买布。

买了布,打了醋,

回头看见鹰抓兔。

放下布,搁下醋,

上前去追鹰和兔,

飞了鹰,跑了兔。

打翻醋,醋湿布。

2、《小猪》

小猪扛锄头,

吭哧吭哧走。

小鸟唱枝头,

小猪扭头瞅,

锄头撞石头,

石头砸猪头。

小猪怨锄头,

锄头怨猪头。

3、《白石塔》

白石白又滑,

搬来白石搭白塔。

白石塔,

白石塔,

白石搭石塔,

白塔白石搭。

搭好白石塔,

白塔白又滑。

4、《四和十》

四和十,十和四,

十四和四十,四十和十四。

说好四和十得靠舌头和牙齿

谁说四十是“细席”,

他的舌头没用力;

谁说十四是“适时”,

他的舌头没伸直。

认真学,常练习,

十四、四十、四十四。

5、《鹅过河》

哥哥弟弟坡前坐,

坡上卧着一只鹅,

坡下流着一条河,

哥哥说:宽宽的河,

弟弟说:白白的鹅。

鹅要过河,

河要渡鹅。

不知是鹅过河,

还是河渡鹅。

6、《汤烫塔》

老唐端蛋汤,

踏凳登宝塔,

只因凳太滑,

汤洒汤烫塔。

7、《白家伯伯》

北贫坡上白家有个伯伯,

家里养着一百八十八只白鹅,

门口种着一百八十八棵白果,

树上住着一百八十八只八哥。

八哥在白果树上吃白果,

儿童绕口令大全

1、《捉兔》

一位爷爷他姓顾,

上街打醋又买布。

买了布,打了醋,

回头看见鹰抓兔。

放下布,搁下醋,

上前去追鹰和兔,

飞了鹰,跑了兔。

打翻醋,醋湿布。

2、《小猪》

小猪扛锄头,

吭哧吭哧走。

小鸟唱枝头,

小猪扭头瞅,

锄头撞石头,

石头砸猪头。

小猪怨锄头,

锄头怨猪头。

3、《白石塔》

白石白又滑,

搬来白石搭白塔。

白石塔,

白石塔,

白石搭石塔,

白塔白石搭。

搭好白石塔,

白塔白又滑。

4、《四和十》

四和十,十和四,

十四和四十,四十和十四。

说好四和十得靠舌头和牙齿

谁说四十是“细席”,

他的舌头没用力;

谁说十四是“适时”,

他的舌头没伸直。

认真学,常练习,

十四、四十、四十四。

5、《鹅过河》

哥哥弟弟坡前坐,

坡上卧着一只鹅,

坡下流着一条河,

哥哥说:宽宽的河,

弟弟说:白白的鹅。

鹅要过河,

河要渡鹅。

不知是鹅过河,

还是河渡鹅。

6、《汤烫塔》

老唐端蛋汤,

踏凳登宝塔,

只因凳太滑,

汤洒汤烫塔。

7、《白家伯伯》

北贫坡上白家有个伯伯,

家里养着一百八十八只白鹅,

门口种着一百八十八棵白果,

树上住着一百八十八只八哥。

八哥在白果树上吃白果,

儿童绕口令大全

1、老罗拉了一车梨,老李拉了一车栗。老罗人称大力罗,老李人称李大力。老罗拉梨做梨酒,老李拉栗去换梨。

2、蓝衣布履刘兰柳,布履蓝衣柳半刘,兰柳拉犁来犁地,半刘播种来拉耧。

3、一道黑,两道黑,三四五六七道黑,八九道黑十道黑。我买了个烟袋乌木杆儿,我是掐着它的两头那么一道黑。二姑娘描眉去演戏,照着她的镜子那么两道黑。粉皮儿墙,写川字儿,横瞧竖瞧三道黑。象牙桌子乌木腿儿,把它放着在那炕上那么四道黑。我买了个母鸡不下蛋,把它圈在那个笼里捂到(五道)黑。挺好的骡子不吃草,把它拉到在那街上遛到(六道)黑。买了头小驴儿不拉磨,背上它的鞍韂骑(七)到(道)黑。姐俩南洼去割麦,丢了她的镰刀拔到(八道)黑。月窠儿的.小孩儿子得了病,团几个艾球灸到(九道)黑。卖瓜籽的打瞌睡,哗啦啦啦撒了

4、一平盆面,烙一平盆饼,饼碰盆,盆碰饼。

5、一班有个黄贺,二班有个王克,黄贺、王克二人搞创作,黄贺搞木刻,王克写诗歌。黄贺帮助王克写诗歌,王克帮助黄贺搞木刻。由于二人搞协作,黄贺完成了木刻,王克写好了诗歌。

6、字纸里裹着细银丝,细银丝上趴着四千四百四十四个似死似不死的小死虱子皮。

7、这是蚕,那是蝉,蚕常在叶里藏,蝉常在林里唱。

8、那么一大堆,他的扫帚簸箕不凑手,那么一个一个拾到(十道)黑。

9、张伯伯,李伯伯,饽饽铺里买饽饽,张伯伯买了个饽饽大,李伯伯买了个大饽饽。拿回家里喂婆婆,婆婆又去比饽饽也不知是张伯伯买的饽饽大还是李伯伯买的大饽饽。

10、老齐欲想去卖鱼,巧遇老吕去牵驴,老齐要用老吕的驴去驮鱼,老吕说老齐要用我老吕的驴驮鱼就得给我鱼,要不给我鱼就别用我老吕的驴去驮鱼,二人争来争去都误了去赶集。

11、老鼠遇老虎,老虎咬老鼠。老鼠躲老虎,老虎咬不着老鼠,老鼠躲过了老虎。

12、梁上两对倒吊鸟,泥里两对鸟倒吊。可怜梁上的两对倒吊鸟,惦着泥里的两对鸟倒吊,可怜泥里的两对鸟倒吊,也惦着梁上的两对倒吊鸟。

13、金瓜瓜,银瓜瓜,瓜棚上面结满瓜,瓜瓜落下来,打着小娃娃,娃娃叫妈妈,娃娃怪瓜瓜,瓜瓜笑娃娃。

本文关键词:儿童绕口令大全 6岁儿童三句半,儿童绕口令大全7-12岁,儿童绕口令大全 7-9岁,儿童绕口令大全100首,儿童绕口令大全7 岁。这就是关于《儿童绕口令大全,儿童绕口令大全 5岁(这篇文章终于讲透了)》的所有内容,希望对您能有所帮助!